Aktuell konnte ich bei einer Vielzahl von WordPress-Webseiten einen automatisierten Malware befall feststellen, nicht zuletzt auch, weil sich viele Betroffene bei mir gemeldet und um Rat bzw. Hilfe gebeten haben.

Die Malware nistet sich in der index.php des WordPress-Systems ein und erzeugt auf allen Unterseiten Links und Keyword-Spam zu Seiten mit pornografischen Inhalten, Viagra Verkauf, Sextoys ect. Das tückische daran ist, dass die Codes teilweise nur dann ausgegeben werden, wenn die Webseite vom Googlebot gecrawlt wird, man es also selber gar nicht mitbekommt, dass die Seite befallen ist.

Es wird erst bemerkt, wenn es bereits zu spät ist und die Webseite im Google Index fällt oder im schlimmsten Fall ganz ausgeschlossen wird.

Bei allen betroffenen WordPress-Seiten die ich analysieren konnte, gab es eine Gemeinsamkeit: Es war eine veraltete Version des Jetpack Plugins (jetpack.me) installiert, die Versionen lagen in der Regel unter 2.0.

Wurde nur der schädliche Code entfernt, nicht aber das Jetpack aktualisiert, wurden die Seiten erneut infiziert. Nach dem updaten des Jetpack Plugins auf die aktuelle Version und erneutem bereinigen blieben die Seiten sauber.

Daher gehe ich zum aktuellen Zeitpunkt davon aus, dass es sich hier um eine Sicherheitslücke im Jetpack Plugin handelt, über die entsprechende Schadsoftware in die Systeme gelangte.

Wie kann ich erkennen ob meine WordPress-Installation infiziert ist?

Die Seiten, die ich analysieren konnte, wiesen die schädlichen Codes immer in der index.php des Systems auf. Bei einer Seite waren auch Dateien im WordPress Kern befallen, vor allem JavaScripte wie die eingebundene jQuery. Auf der Seite waren die Malware Codes so breit verstreut, dass ich das halbe Kernsystem neu hochladen musste.

Auf folgendem Screenshot ist eine entsprechend infizierte index.php zu sehen:

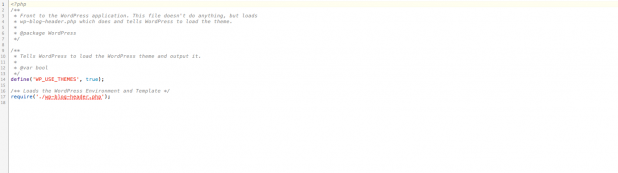

Hier eine saubere Datei, also so wie es seien sollte:

Bei den meisten Seiten war es bereits ausreichend, einfach den schädlichen Code zu entfernen und das Jetpack auf die aktuellste Version zu updaten. Diese Schritte würde ich euch also als erstes empfehlen, wenn eure Seite infiziert ist.

Schlagworte zu diesem Artikel: Google, jQuery, PHP, Plugins, WordPress

Hallo Pascal, ist die Angabe der Endung wie z.B. „mp3“ zwingend?

Ich benutze derzeit einen Player (kein HMTL5) bei dem ich die Audiodateien per Liste einbinden kann wie hier in diesem Beispiel:

[audio https://db.tt/deSwwuWf,https://db.tt/tShGikLk]

Der Player spielt dann die Audiodateien einfach nacheinander ab.

Funktioniert das auch mit Deinem Player?

Hallo Jochen,

wie kommst du denn von dem Artikel hier auf das WordPress Audio Plugin? 😉

Die Fragen will ich dir gerne beantworten: Die Endung .mp3 ist nicht zwingend erforderlich, der Mime-Type der Datei muss stimmen, dann sollte es eigentlich bei allen wichtigen Browsern klappen.

Eine Liste wird zumindest von meinem Player nicht unterstützt, jeder Shortcode steht für einen Audio-Player.

Weitere Details sind hier zu finden: https://www.webdesign-podcast.de/2013/02/14/wordpress-und-html5-audio-support-plugin/

Beste Grüße

Pascal